Dieser Artikel, der von MiniTool verfasst wurde, bewertet sorgfältig eine Art von bösartiger Software-Fileless Malware. Nachdem Sie den folgenden Inhalt gelesen haben, kennen Sie die Bedeutung nicht-archivierter böswilliger Software, Arbeitsstrategie, Erkennung, Schutz und Löschen.

Was ist Fileless Malware?

Fileless Malware ist eine Variante computerbezogener bösartiger Software, die beispielsweise ausschließlich als speicherbasierter Artefakt, Random-Access-Speicher (RAM) existiert.

Fileless Malware-Erkennung

Was Fileless Infektionen so heimtückisch macht, macht sie auch so effektiv. Es gibt auch Sprüche, dass Fileless Malware „nicht nachweisbar“ ist. Es ist buchstäblich nicht wahr; Dies bedeutet nur, dass keine Archivinfektion nicht durch Antivirus, weiße Liste und andere traditionelle Endpunkt-Sicherheitspläne festgestellt wird.

Tipp: Das Ponemon Institute sagt, dass Fileless Angriffe zehnmal häufiger erfolgreich sind als auf Dateibasierte Angriffe.

Wie erkennen Sie bösartige Software ohne Archivierung? Die Fileless Malware schreibt nichts über ihre Aktivitäten in die Festplatten des Computers. Daher ist es sehr resistent gegen vorhandene forensische Strategien für Anti-Computers, einschließlich Hardwareverifizierung, Musteranalyse, Signaturerkennung, Zeitstempel und auf Datei basierenden Whitelists.

Fileless Malware lässt nur sehr wenig Beweise, dass keine digitalen forensischen Forscher ohne Erklärungen zur Identifizierung illegaler Aktivitäten verwenden können. Da diese Art von Malware für den Speicher im Speicher ausgelegt ist, kann sie im Betriebssystem (OS) bestehen, bis das System neu gestartet wird.

Fileless Malware Angriffe

Am 8. Februar 2017 wurde ein vom globaler Forschungs- und Analyse-Team von Kaspersky Lab (Kaspersky Lab) veröffentlichter Bericht „Fileless Attacks Against Enterprise Networks“ mit Fileless Malware und der neuesten Varianten bezeichnet. In dem Bericht heißt es, dass keine böswillige Archiv-Software etwa 140 Unternehmensnetzwerke auf der ganzen Welt infiziert hat, einschließlich Telekommunikationsunternehmen, Regierungsorganisationen und Banken.

Der Bericht zeigt auch, wie eine Fileless Malware-Variante einen Angriff gegen einen Zielcomputer ausführt, der sich auf PowerShell-Skripte stützt, die sich innerhalb der Windows-Registrierung befinden. Es nutzt ein gemeinsames Angriffsgerüst mit dem Namen Metasploit mit unterstützenden Angriffstools wie Mimikatz und Standard-Windows-Dienstprogrammen wie „NETSH“ und „SC“, um die laterale Bewegung zu unterstützen.

Diese Fileless Malware wurde erst gefunden, nachdem eine Bank den Metasploit-Meterpreter-Code identifiziert hatte, der im physischen Speicher auf einem zentralen Domänencontroller (DC) ausgeführt wurde.

Zusätzlich zu Kaspersky haben viele andere Computersicherheitspläne Malware ohne Archive wie MacAfee, Symantec, Trend Micro, Cyberason …

Fileless Malware VS. In-Memory-Malware

Manchmal wird Fileless Malware als Synonym für In-Memory-Malware angesehen, die beide ihre Hauptfunktionen implementieren, ohne Daten innerhalb des gesamten Lebens ihres Betriebs auf Festplatten zu schreiben.

Daher denken einige Leute, dass diese Variante nicht nur eine Neudefinition des gut bekannten „Gedächtnisbewohner-Virus“ ist, und sein Spektrum kann in den 1980er Jahren auf die Geburt des Lehigh-Virus (1980er Jahre) zurückgeführt werden, das vom Oderator entwickelt wurde. In seiner Amtszeit ist Fred Cohen (Fred Cohen) und ist berühmt für seine Dissertation.

Um genau zu sein, ist die „Fileless Malware“ jedoch nicht die Synonymie von „In-Memory-Malware“, obwohl sie dieselbe Ausführungsumgebung haben-Systemspeicher. Sie haben Differenzierung. Der größte Unterschied zwischen Fileless Malware und Memory-Malware ist die Methode der Inception und Verlängerung.

Die Infektionsvektoren der meisten Malware schreiben etwas für die Festplatte, damit sie sich selbst ausführen können. Der Ursprung von Malware kann von der Form externer Mediengeräte wie USB-Flash-Treiber, Mobiltelefonen, Zubehör, Seitenkanälen, Browser-Laufwerken usw. abhängen.

Entweder Malware in Memory oder Memory Residenten muss in irgendeiner Form Kontakt mit den Festplatten im Host-Computer haben. Selbst wenn die unsichtbarste Anti-Law-Methode angewendet wird, bleibt eine Form von Infektionsresten auf dem Festplattenantrieb.

Was die böswillige Software ohne Archivierung betrifft, von der Einrichtung bis zur Kündigung (normalerweise durch das System starten), wird ihr Zweck niemals auf dem Festplattenlaufwerk geschrieben. Fileless Malware zielt darauf ab, in volatilen OS-Bereichen wie In-Memory-Prozesse, Registrierung und Dienstleistungsbereichen zu leben.

Wie funktioniert Fileless Malware?

Fileless Malware ist ein evolutionärer Virusstamm. Es wird ein stabiles Selbstverbesserungs- oder Selbstoptimierungsmodell verwendet und zu einer klaren Definition und einer zentralisierten Angriffslösung fährt. Die Wurzel kann auf das virtuelle Programm der Bewohner des Gedächtnisses zurückgeführt werden (terminate-and-stay-resident).

Sobald diese virtuellen Programme gestartet wurden, befindet sich die Fileless Malware im Speicher auf einen System-Interrupt, bevor er Zugriff auf ihren Steuerfluss erhält. Es gibt einige Fileless Malware-Beispiele wie Dard Avenger, Anzahl des Tieres und Frodo.

Fileless Malware Common Technologies/Typen

- Memory-only malware

- Registry resident malware

- Fileless ransomware

- Exploit kits

- Steal credentials

- Hijack native programs

Diese Technologien entwickelten sich durch temporäre Gedächtnisviren; Monxla und Anthrax sind berühmt für die Einführung dieser Techniken. Diese Technologien übernehmen ihre wahrere „Fileless“ Natur durch in Memory injizierte Netzwerkwürmer oder Viren wie Slammer und Codeed.

Tipp: Die modernere evolutionäre Fileless Malware umfasst Poweliks, Duqu, PhaseBot und Stuxnet.

Fileless Malware-Angriffsprozess

Fileless Angriffe gehören zu niedrig beobachtbaren Merkmalen (LOC)-Angriffen, bei denen es sich um eine Art Stealth-Angriff handelt, der die Erkennung durch die meisten Anti-Malware entzieht und forensische Analyseanstrengungen frustriert. Anstatt in gemeinsamen Festplattendateien zu arbeiten, arbeitet Fileless Malware im Computerspeicher.

Ohne direkt auf dem Host zu installieren oder in einer Datei enthalten zu sein, gehen Fileless Viren direkt in den Systemspeicher ein. Durch Hacking PowerShell kann es auf fast alles in Windows zugreifen.

Im Folgenden finden Sie einen Beispielprozess für Fileless Angriffe:

Schritt 1. Der Benutzer klickt auf einen Link in Spam-E-Mail.

Schritt 2. Die Website lädt Blitz und löst Exploit aus.

Schritt 3. Shellcode führt PowerShell mit CMD-Zeile aus, um die Nutzlast nur im Speicher herunterzuladen und auszuführen.

Schritt 4. Laden Sie eine In-Memory-Ausführung herunter und laden Sie den Code reflektierend. Die Nutzlast kann Peeltration, Schaden usw. durchführen.

Schritt 5. Erstellen Sie ein automatisches Register, um PowerShell mit einer CMD-Linie aufzurufen.

Fileless Malware- Verbreitungsprozess

Fileless Angriffe werden typischerweise für die laterale Bewegung verwendet. Sie verbreiten sich von einem Computer zum anderen, um Zugriff auf wertvolle Daten im gesamten Unternehmensnetzwerk zu erhalten.

Um den Verdacht zu vermeiden, geht Fileless Malware in die inneren Teile vertrauenswürdiger und whitelischer Prozesse wie Powershell, wscript.exe und cscript.exe oder das Betriebssystem selbst ein, um böswillige Prozesse zu implementieren. Die meisten automatisierten Malware-Scans können die Befehlszeilenänderungen nicht erkennen. Obwohl ein ausgebildeter Analytiker diese Skripte identifizieren kann, weiß er normalerweise nicht, wo er nach ihnen überprüft.

Schritt 1. Erhalten Sie Zugriff, indem Sie eine Anfälligkeit aus der Ferne ausnutzen und Web-Skript für den Remotezugriff verwenden.

Schritt 2. Stehlen Sie Anmeldeinformationen in derselben Methode.

Schritt 3. Behalten Sie die Persistenz auf, indem Sie das Register ändern, um eine Hintertür zu erstellen.

Schritt 4. Daten mithilfe des Dateisystems und der integrierten Komprimierungsprogramme stehlen. Laden Sie dann Daten über FTP vom infizierten Computer hoch.

Fileless Malware Schutz

Wie kann man vermeiden, von Fileless Malware infiziert zu werden? Während Fileless Malware schwer zu erkennen ist und daher schwieriger zu entfernen ist, sollten Sie es besser daran hindern, Ihre Maschine erfolgreich anzugreifen und von Ihrem Computer fernzuhalten. Wie kann man das dann erreichen?

#1.Öffnen Sie keine böswilligen Links und Dateien

In Bezug auf den Prozess der Fileless Angriffe besteht eine der effektiven Möglichkeiten darin, zu vermeiden, dass Sie auf unbekannte Links von Spam-E-Mails oder ungesicherten Websites klicken können. Sie sollten auch bessere Anhänge von unbekannten Absendern öffnen.

#2.Halten Sie Ihre Software auf dem neuesten Stand

Zweitens ist es eine weitere Möglichkeit, Ihre Programme der neuesten Version zu behalten, um sich gegen Fileless Angriffe zu verteidigen, insbesondere für Microsoft-Anwendungen.

Tipp: Microsoft 365 Suite enthält Sicherheitsmaßnahmen und Windows Defender hat ebenfalls aktualisiert, um die unregelmäßige Aktivität von PowerShell zu erkennen.

#3.Verwenden Sie Sicherheitsprogramme und Firewall

Wenn Sie die Computersicherheit nicht selbst sicherstellen können, sollten Sie sich auf Sicherheitslösungen verlassen, entweder auf System integrierte Programme oder Drittanbieter. Unabhängig davon, welches Ihre Auswahl ist, sollten Sie sicherstellen, dass ein integrierter und vielschichtiger Ansatz erstellt wird, der den gesamten Bedrohungslebenszyklus befasst. So können Sie jede Phase der Kampagne vor, während und nach einem Angriff untersuchen.

- In der Lage sein, zu sehen und zu messen, was passiert

- Steuern Sie den Zustand des Zielsystems

Wie entfernen Sie Fileless Malware?

Fileless Malware ist eine Art Malware, die legitime Anwendungen zum Infizieren von Computern verwendet. Es stützt sich auf keine Dateien und hinterlässt keinen Fußabdruck. Daher ist es schwierig, die Fileless Malware zu erkennen und zu entfernen.

#1.Verlassen sich auf leistungsstarke Sicherheitssoftware

Fileless Malware hat sich allen bis auf die anspruchsvollsten Sicherheitslösungen wie McAfee Endpoint Security, Norton 360, Crowdstrike und Varonis wirksamen. Wenn Sie also leider von Filelessr Malware betroffen sind, können Sie eine dieser oder ein anderes Anti-Malware auswählen, um die Fileless Malware zu entfernen.

#2.Startfenster neu starten

Genau wie im ersteren Teil dieses Artikels beschrieben, können Sie versuchen, Ihr System neu zu starten, um Fileless Malware loszuwerden.

#3.System Speicher bereinigen

Wenn Sie den Computerspeicher für die Entfernung Filelessr Malware bereinigen möchten, müssen Sie für einen Neuanfang vorbereitet sein. Tatsächlich müssen Sie das Fenster nur auf die Werkseinstellungen zurücksetzen oder das System neu installieren, um den Wiederaufbau des Speichers zu unterstützen.

Hinweis: Bevor Werkseinstellungen zurückgesetzt oder System neu installiert, sichern Sie Ihre Schlüsseldaten.

Wie speichern Sie Daten vor verlorenen Malware-Angriffen?

Während Sie den Computer betreten, ist es schwierig, Malware ohne Archivierung zu erkennen und zu löschen. Sie sollten also einige Maßnahmen ergreifen, wenn Sie immer noch nicht von dem Angriff ohne Anwendung betroffen sind. Zusätzlich zur Vermeidung der oben genannten Methoden, die keine Malware-Infektion haben, ist eine weitere wichtige Aufgabe, die Sie ausführen müssen, darin, wichtige Dokumente auf dem Computer zu sichern.

Sobald Sie eine Sicherung wichtiger Dateien haben, können Sie sie trotzdem aus dem Sicherungsbild wiederherstellen, wenn Sie diese beim Entfernen von Filzlosen-Malware mit dem Hard-Zurücksetzen von Computer verlieren. Um eine Sicherung von entscheidenden Gegenständen zu erstellen, wird empfohlen, sich auf ein professionelles und zuverlässiges Programm wie MiniTool ShadowMaker zu verlassen.

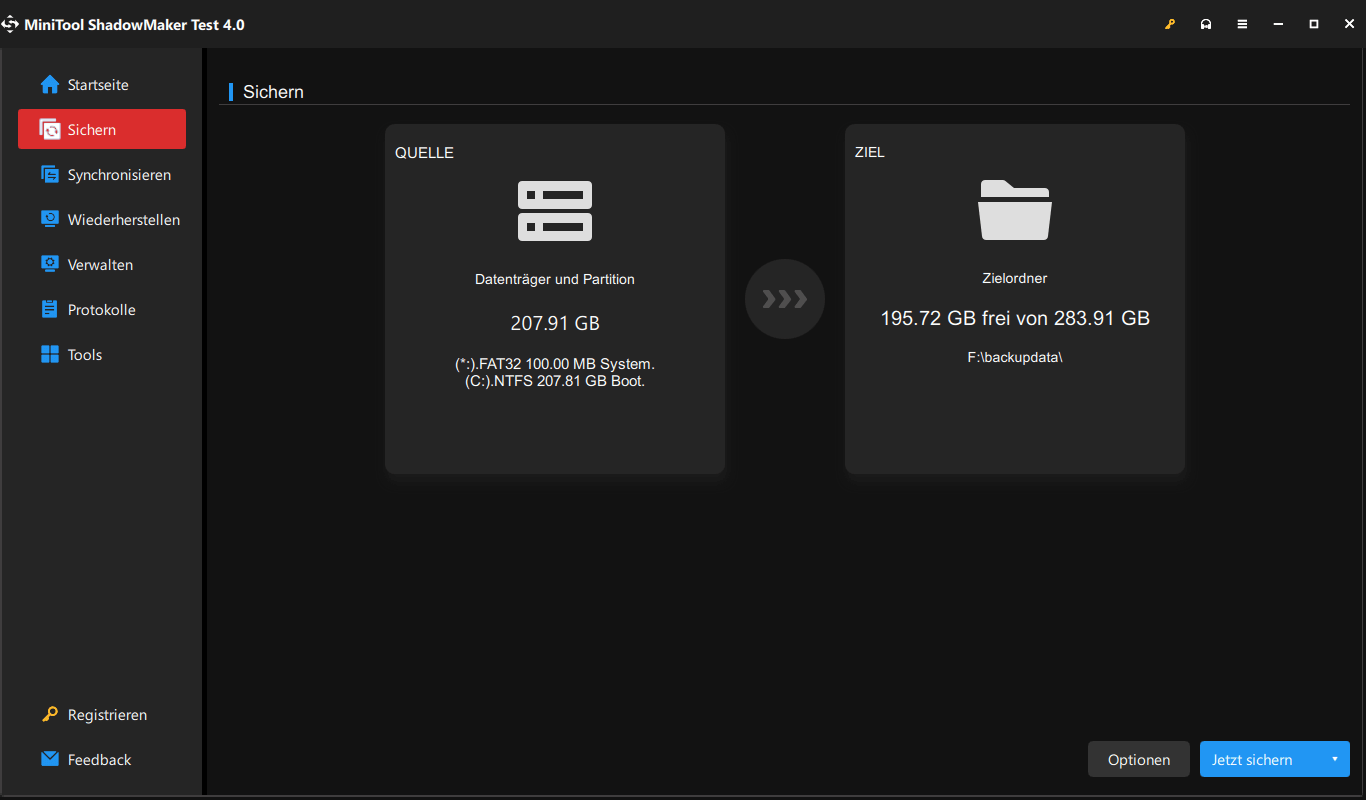

Schritt 1. Laden Sie MiniTool ShadowMaker auf dem Computer herunter und installieren Sie sie.

Schritt 2. Öffnen Sie es. Wenn Sie zum Kauf verpflichtet sind, klicken Sie auf Testversion beibehalten.

Schritt 3. Klicken Sie im oberen Menü der Hauptschnittstelle auf Sichern.

Schritt 4. Klicken Sie auf das Quellmodul in der Registerkarte Sichern und wählen Sie dann die Datei oder das Programm aus, um sich zu sichern. Sie können auch ein Sicherungssystem, eine Partition/das gesamte Festplattenlaufwerk auswählen.

Schritt 5. Klicken Sie auf Ziel, um die Position der Sicherungsbilddatei auszuwählen. Es wird empfohlen, Platz zu speichern.

Schritt 6. Vorschau des Sicherungsvorgangs und bestätigen Sie ihn, indem Sie auf die Schaltfläche Jetzt sichern klicken.

Es wird Ihre Bestätigung erneut anfordern, genehmigen Sie sie einfach. Warten Sie dann, bis Sie abgeschlossen sind, oder Sie können während des Verarbeitungsprozesses zu anderen Unternehmen wechseln.

Hier geht es um Fileless Malware. Wenn Sie weitere Informationen zu Malware oder Angriff ohne Anwendung wissen möchten, können Sie die folgenden allgemeinen Fragen überprüfen, um diese Website zu beantworten oder zu suchen. Wenn Sie eine Vorstellung von Fileless Malware oder anderen Viren haben, können Sie unten einen Kommentar hinterlassen. Wenn Sie bei der Verwendung von MiniTool ShadowMaker auf Probleme stoßen, übergeben Sie bitte die [email protected].

Fileless Malware-FAQ

PowerShell ist in der Regel eine von Microsoft entwickelte und gewartete Sicherheitsanwendung. Bei kontinuierlichem Update wird es sicherer. Wenn Sie es auf eine AllSigned Execution-Richtlinie setzen, kann nur das Skript, das vom Autor anerkannt werden kann, auf PowerShell ausgeführt werden. In jedem Fall ist PowerShell sicherer als viele andere Programme.

Nein, es wird nicht empfohlen, PowerShell zu deaktivieren. Durch Deaktivieren von PowerShell kann die Fähigkeit, die Systemumgebung zu überwachen und zu verwalten, verringern und Ihren Computer anfälliger für Hacker oder Malware machen.

Komplexe Malware-Angriffe haben normalerweise die Verwendung von Befehlen und Kontrollservern. Mit dem Server können Bedrohungsteilnehmer mit dem Angriffsbetriebssystem kommunizieren, das in wichtige Daten eindringt, und sogar die infizierten Computer aus der Ferne steuert.